Stripeでは、日本の法律(割賦販売法)およびクレジットカード業界のルールに基づき、

カード決済を行う事業者(加盟店)に対して「セキュリティ対策が適切に行われているか」を確認するセキュリティチェックリストの提出が義務付けられています。

(近年増加しているクレジットカードの不正利用やカード情報の漏洩を防ぐために業界全体で統一して行われている取り組みです。)

詳しくは、Stripeのページで概要が記載されております。

この申告書の提出内容について、

「どのように回答したら良いか分かりません。」と、お問い合わせをいただくことがあるので

プロラインの決済連携で使っていただく場合の記載内容をまとめました。

ご参考になれば幸いです。

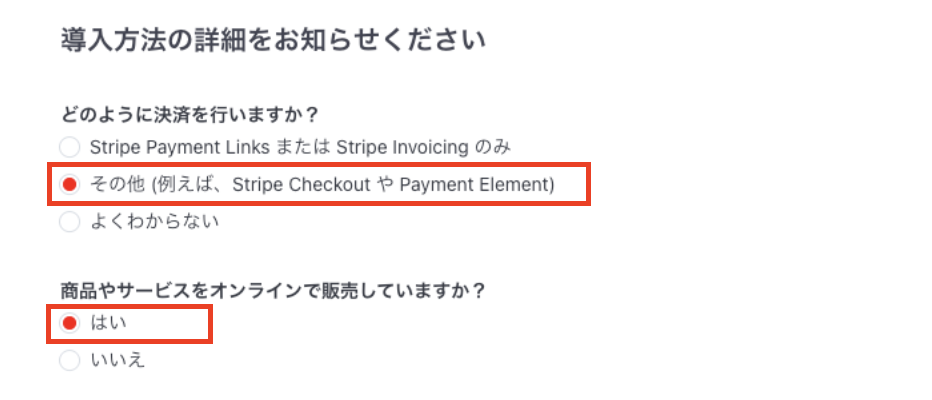

導入方法について

■ どのように決済を行いますか?

- その他(例えば、Stripe Checkout や Payment Element)を選択ください。

■ 商品やサービスをオンラインで販売していますか?

- はい を選択ください。

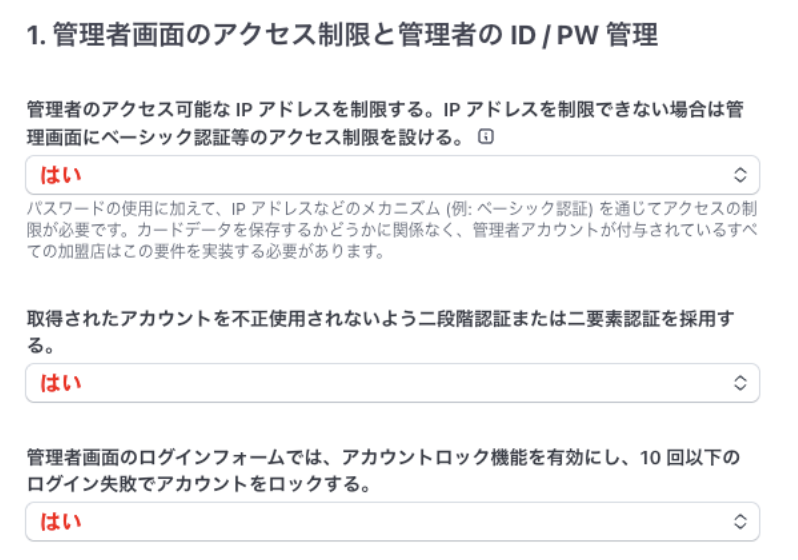

管理者画面のアクセス制限と管理者のID/PW管理について

■ 管理者のアクセス可能な IP アドレスを制限する。IP アドレスを制限できない場合は管理画面にベーシック認証等のアクセス制限を設ける。

- はい を選択ください。

■ 取得されたアカウントを不正使用されないよう二段階認証または二要素認証を採用する。

- はい を選択ください。

■ 管理者画面のログインフォームでは、アカウントロック機能を有効にし、10 回以下のログイン失敗でアカウントをロックする。

- はい を選択ください。

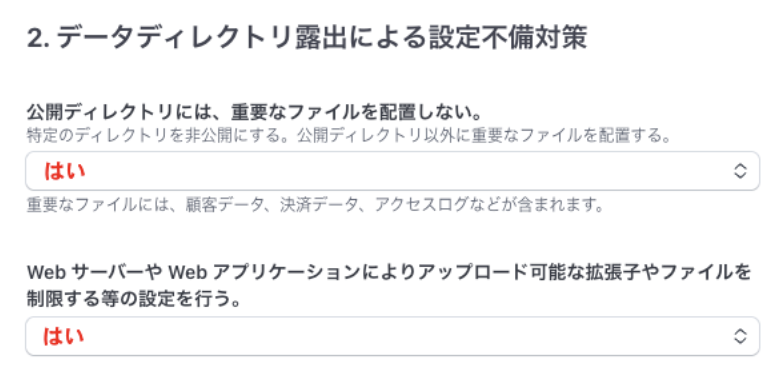

データディレクトリの露見に伴う設定不備への対策について

■ 公開ディレクトリには、重要なファイルを配置しない。

- はい を選択ください。

■ Web サーバーや Web アプリケーションによりアップロード可能な拡張子やファイルを制限する等の設定を行う。

- はい を選択ください。

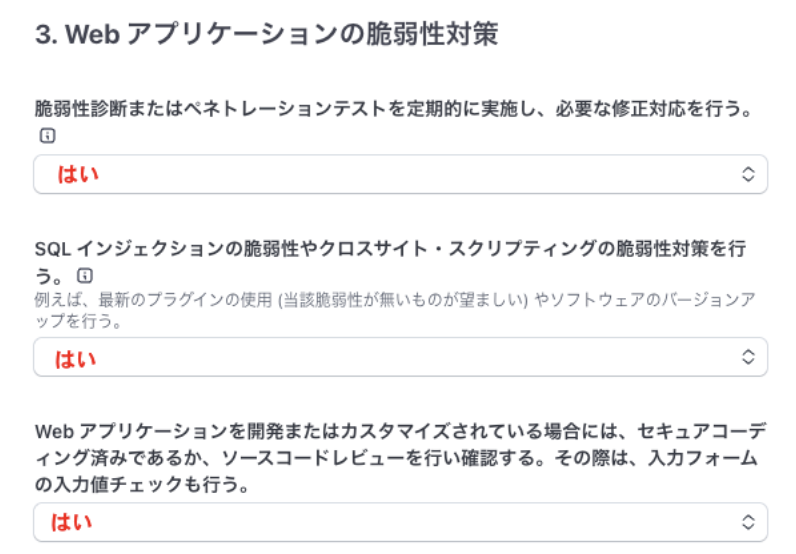

Webアプリケーションの脆弱性対策について

■ 脆弱性診断またはペネトレーションテストを定期的に実施し、必要な修正対応を行う。

- はい を選択ください。

■ SQL インジェクションやクロスサイト・スクリプティングの脆弱性対策を行う。

- はい を選択ください。

■ Web アプリケーションを開発またはカスタマイズしている場合、セキュアコーディングまたはソースコードレビューを行って確認する。その際は、入力フォームの入力値チェックも行う

- はい を選択ください。

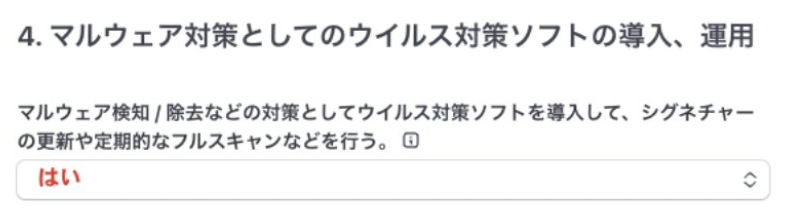

マルウェア対策としてのウイルス対策ソフトの導入、運用について

■ マルウェア検知/除去などの対策としてウイルス対策ソフトを導入し、シグネチャーの更新や定期的なフルスキャンなどを行う。

- はい を選択ください。

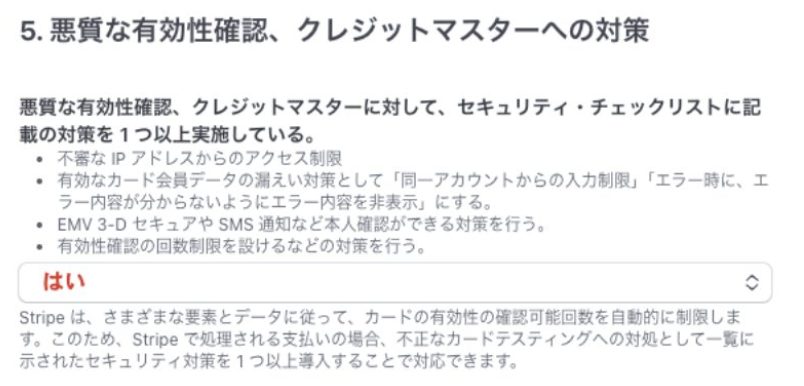

悪質な有効性確認、クレジットマスターへの対策について

■ 悪質な有効性確認、クレジットマスターに対して、セキュリティ・チェックリストに記載の対策を1つ以上実施している。

(不審な IP アドレスからのアクセス制限

有効なカード会員データの漏えい対策として「同一アカウントからの入力制限」「エラー時に、エラー内容が分からないようにエラー内容を非表示」にする。

EMV 3-D セキュアや SMS 通知など本人確認ができる対策を行う。

有効性確認の回数制限を設けるなどの対策を行う。)

- はい を選択ください。

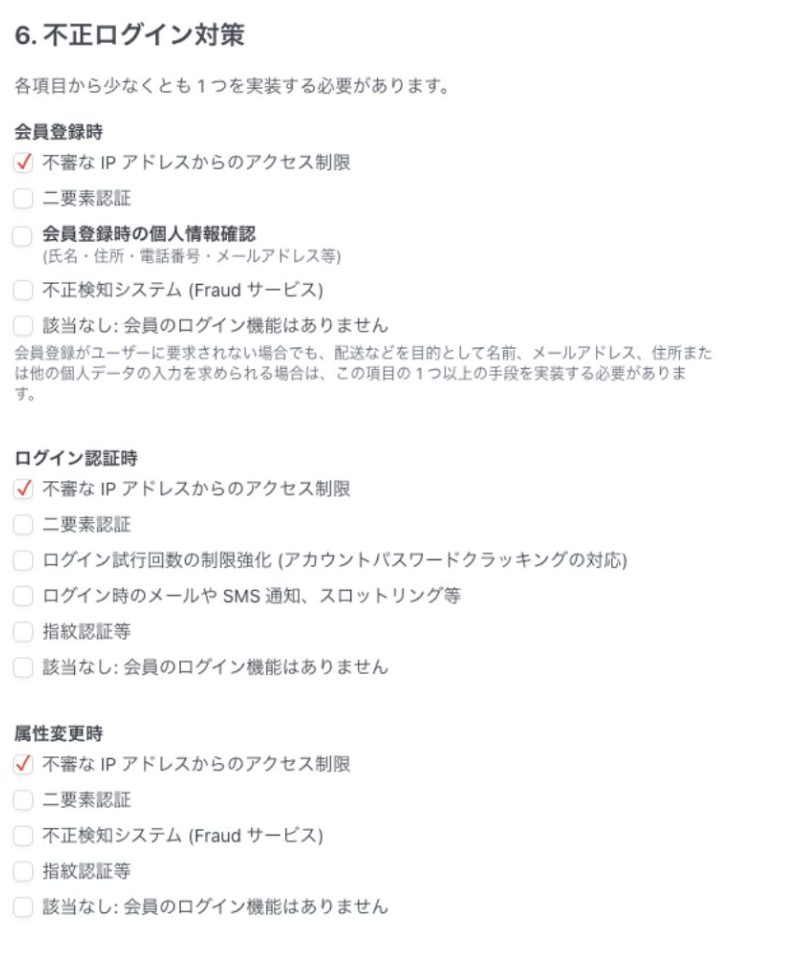

不正ログイン対策について

■ 会員登録時

- 不審なIPアドレスからのアクセス制限 を選択ください。

■ ログイン認証時

- 不審な IP アドレスからのアクセス制限 を選択ください。

■ 属性変更時

- 不審な IP アドレスからのアクセス制限 を選択ください。

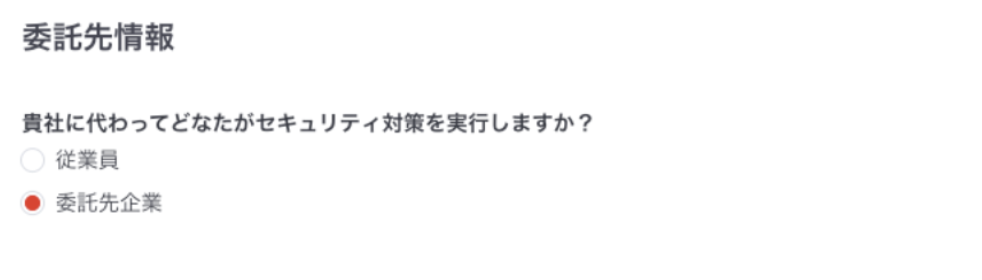

委託先情報

■委託先情報

貴社に代わってどなたがセキュリティ対策を実行しますか?

- 委託先企業 を選択ください。

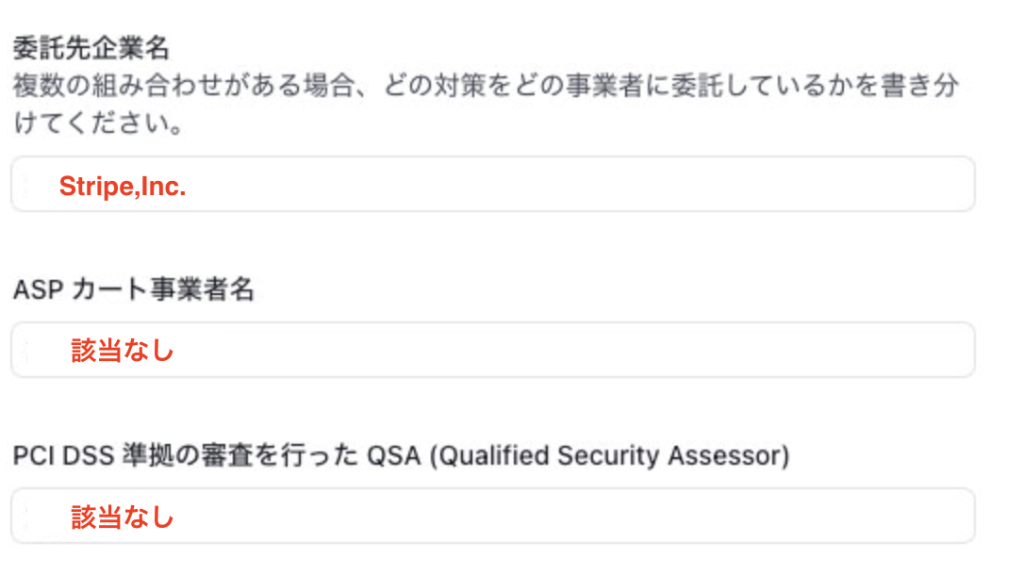

■委託先企業名

委託先企業名の欄には「Stripe, Inc.」とご記入ください。

(プロライン側では、カード情報を扱うことや決済処理などはしておらず、

Stripeで作成された商品をプロライン側で登録して決済連携することによって、

決済成功時に購入時のコンテンツを配信することや決済失敗時にリマインド配信することなど

決済の可否に合わせた配信やタグ付けなどをしていただけるツールという区分です。)

■ASPカート事業者名

■PCI DSS QSA

「該当なし」と記載してください。

プロラインとの決済連携でStripeをお使いの場合には

ここまでの内容を送信していただけたらと思います。